ユーザー権限の管理

このトピックでは、StarRocks におけるユーザー、ロール、および権限の管理方法について説明します。

StarRocks は、StarRocks クラスター内の権限を管理するために、ロールベースのアクセス制御 (RBAC) とアイデンティティベースのアクセス制御 (IBAC) の両方を採用しており、クラスター管理者が異なる粒度レベルでクラスター内の権限を簡単に制限できるようにしています。

StarRocks クラスター内では、権限をユーザーまたはロールに付与できます。ロールは、必要に応じてクラスター内のユーザーや他のロールに割り当てることができる権限の集合です。ユーザーには 1 つ以上のロールを付与でき、それにより異なるオブジェクトに対する権限が決まります。

ユーザーとロールの情報を表示する

システム定義のロール user_admin を持つユーザーは、StarRocks クラスター内のすべてのユーザーとロールの情報を表示できます。

権限情報を表示する

SHOW GRANTS を使用して、ユーザーまたはロールに付与された権限を表示できます。

-

現在のユーザーの権限を表示する。

SHOW GRANTS;注意

すべてのユーザーは、自分の権限を表示することができます。

-

特定のユーザーの権限を表示する。

次の例は、ユーザー

jackの権限を示しています。SHOW GRANTS FOR jack@'172.10.1.10'; -

特定のロールの権限を表示する。

次の例は、ロール

example_roleの権限を示しています。SHOW GRANTS FOR ROLE example_role;

ユーザーのプロパティを表示する

SHOW PROPERTY を使用して、ユーザーのプロパティを表示できます。

次の例は、ユーザー jack のプロパティを示しています。

SHOW PROPERTY FOR jack@'172.10.1.10';

ロールを表示する

SHOW ROLES を使用して、StarRocks クラスター内のすべてのロールを表示できます。

SHOW ROLES;

ユーザーを表示する

SHOW USERS を使用して、StarRocks クラスター内のすべてのユーザーを表示できます。

SHOW USERS;

ユーザーの管理

システム定義のロール user_admin を持つユーザーは、StarRocks でユーザーを作成、変更、削除できます。

ユーザーの作成

ユーザーのアイデンティティ、認証方法、およびデフォルトのロールを指定してユーザーを作成できます。

StarRocks は、ログイン資格情報または LDAP 認証によるユーザー認証をサポートしています。StarRocks の認証に関する詳細は、Authentication を参照してください。ユーザーの作成に関する詳細および高度な手順については、CREATE USER を参照してください。

次の例では、ユーザー jack を作成し、IP アドレス 172.10.1.10 からのみ接続を許可し、パスワードを 12345 に設定し、デフォルトのロールとして example_role を割り当てます。

CREATE USER jack@'172.10.1.10' IDENTIFIED BY '12345' DEFAULT ROLE 'example_role';

注意

- StarRocks は、ユーザーのパスワードを保存する前に暗号化します。暗号化されたパスワードは password() 関数を使用して取得できます。

- ユーザー作成時にデフォルトのロールが指定されていない場合、システム定義のデフォルトロール

PUBLICがユーザーに割り当てられます。

ユーザーの変更

ユーザーのパスワード、デフォルトのロール、またはプロパティを変更できます。

ユーザーのデフォルトロールは、ユーザーが StarRocks に接続すると自動的に有効になります。接続後にユーザーのすべてのロール(デフォルトおよび付与されたロール)を有効にする方法については、すべてのロールを有効にする を参照してください。

ユーザーのデフォルトロールを変更する

SET DEFAULT ROLE または ALTER USER を使用して、ユーザーのデフォルトロールを設定できます。

次の例は、jack のデフォルトロールを db1_admin に設定します。db1_admin は jack に割り当てられている必要があります。

-

SET DEFAULT ROLE を使用してデフォルトロールを設定する:

SET DEFAULT ROLE 'db1_admin' TO jack@'172.10.1.10'; -

ALTER USER を使用してデフォルトロールを設定する:

ALTER USER jack@'172.10.1.10' DEFAULT ROLE 'db1_admin';

ユーザーのプロパティを変更する

ALTER USER を使用して、ユーザーのプロパティを設定できます。

次の例では、ユーザー jack の最大接続数を 1000 に設定します。同じユーザー名を持つユーザーアイデンティティは同じプロパティを共有します。

したがって、jack のプロパティを設定するだけで、この設定はユーザー名 jack を持つすべてのユーザーアイデンティティに対して有効になります。

ALTER USER 'jack' SET PROPERTIES ("max_user_connections" = "1000");

ユーザーのパスワードをリセットする

SET PASSWORD または ALTER USER を使用して、ユーザーのパスワードをリセットできます。

注意

- すべてのユーザーは、自分のパスワードをリセットすることができます。

rootユーザー自身のみがそのパスワードを設定できます。パスワードを忘れて StarRocks に接続できない場合は、失われた root パスワードをリセットする を参照してください。

次の例は、jack のパスワードを 54321 にリセットします。

-

SET PASSWORD を使用してパスワードをリセットする:

SET PASSWORD FOR jack@'172.10.1.10' = PASSWORD('54321'); -

ALTER USER を使用してパスワードをリセットする:

ALTER USER jack@'172.10.1.10' IDENTIFIED BY '54321';

失われた root パスワードをリセットする

root ユーザーのパスワードを忘れて StarRocks に接続できない場合は、次の手順に従ってリセットできます。

-

ユーザー認証を無効にするために、すべての FE ノード の構成ファイル fe/conf/fe.conf に次の構成項目を追加します。

enable_auth_check = false -

構成を有効にするために、すべての FE ノード を再起動します。

./fe/bin/stop_fe.sh

./fe/bin/start_fe.sh -

MySQL クライアントから

rootユーザーを介して StarRocks に接続します。ユーザー認証が無効な場合、パスワードを指定する必要はありません。mysql -h <fe_ip_or_fqdn> -P<fe_query_port> -uroot -

rootユーザーのパスワードをリセットします。SET PASSWORD for root = PASSWORD('xxxxxx'); -

すべての FE ノード の構成ファイル fe/conf/fe.conf で構成項目

enable_auth_checkをtrueに設定して、ユーザー認証を再度有効にします。enable_auth_check = true -

構成を有効にするために、すべての FE ノード を再起動します。

./fe/bin/stop_fe.sh

./fe/bin/start_fe.sh -

MySQL クライアントから

rootユーザーと新しいパスワードを使用して StarRocks に接続し、パスワードが正常にリセットされたかどうかを確認します。mysql -h <fe_ip_or_fqdn> -P<fe_query_port> -uroot -p<xxxxxx>

ユーザーの削除

DROP USER を使用して、ユーザーを削除できます。

次の例は、ユーザー jack を削除します。

DROP USER jack@'172.10.1.10';

ロールの管理

システム定義のロール user_admin を持つユーザーは、StarRocks でロールを作成、付与、取り消し、または削除できます。

ロールの作成

CREATE ROLE を使用してロールを作成できます。デフォルトでは、ユーザーは最大 64 のロールを持つことができます。この設定は、FE 動的パラメータ privilege_max_total_roles_per_user を使用して調整できます。ロールは最大 16 の継承レベルを持つことができます。この設定は、FE 動的パラメータ privilege_max_role_depth を使用して調整できます。

次の例は、ロール example_role を作成します。

CREATE ROLE example_role;

ロールの付与

GRANT を使用して、ユーザーまたは他のロールにロールを付与できます。

-

ユーザーにロールを付与する。

次の例は、ユーザー

jackにロールexample_roleを付与します。GRANT example_role TO USER jack@'172.10.1.10'; -

他のロールにロールを付与する。

次の例は、ロール

test_roleにロールexample_roleを付与します。GRANT example_role TO ROLE test_role;

ロールの取り消し

REVOKE を使用して、ユーザーまたは他のロールからロールを取り消すことができます。

注意

システム定義のデフォルトロール

PUBLICはユーザーから取り消すことができません。

-

ユーザーからロールを取り消す。

次の例は、ユーザー

jackからロールexample_roleを取り消します。REVOKE example_role FROM USER jack@'172.10.1.10'; -

他のロールからロールを取り消す。

次の例は、ロール

test_roleからロールexample_roleを取り消します。REVOKE example_role FROM ROLE test_role;

ロールの削除

DROP ROLE を使用してロールを削除できます。

次の例は、ロール example_role を削除します。

DROP ROLE example_role;

注意

システム定義のロールは削除できません。

すべてのロールを有効にする

ユーザーのデフォルトロールは、ユーザーが StarRocks クラスターに接続するたびに自動的に有効になります。

StarRocks クラスターに接続する際に、すべての StarRocks ユーザーのすべてのロール(デフォルトおよび付与されたロール)を有効にしたい場合は、次の操作を行うことができます。

この操作には、システム権限 OPERATE が必要です。

SET GLOBAL activate_all_roles_on_login = TRUE;

また、SET ROLE を使用して割り当てられたロールを有効にすることもできます。たとえば、ユーザー jack@'172.10.1.10' はロール db_admin と user_admin を持っていますが、これらはユーザーのデフォルトロールではなく、ユーザーが StarRocks に接続したときに自動的に有効にはなりません。jack@'172.10.1.10' が db_admin と user_admin を有効にする必要がある場合、SET ROLE db_admin, user_admin; を実行できます。SET ROLE は元のロールを上書きすることに注意してください。すべてのロールを有効にしたい場合は、SET ROLE ALL を実行してください。

権限の管理

システム定義のロール user_admin を持つユーザーは、StarRocks で権限を付与または取り消すことができます。

権限の付与

GRANT を使用して、ユーザーまたはロールに権限を付与できます。

-

ユーザーに権限を付与する。

次の例は、テーブル

sr_memberに対する SELECT 権限をユーザーjackに付与し、jackがこの権限を他のユーザーまたはロールに付与できるようにします(SQL で WITH GRANT OPTION を指定することによって)。GRANT SELECT ON TABLE sr_member TO USER jack@'172.10.1.10' WITH GRANT OPTION; -

ロールに権限を付与する。

次の例は、テーブル

sr_memberに対する SELECT 権限をロールexample_roleに付与します。GRANT SELECT ON TABLE sr_member TO ROLE example_role;

権限の取り消し

REVOKE を使用して、ユーザーまたはロールから権限を取り消すことができます。

-

ユーザーから権限を取り消す。

次の例は、テーブル

sr_memberに対する SELECT 権限をユーザーjackから取り消し、jackがこの権限を他のユーザーまたはロールに付与することを禁止します。REVOKE SELECT ON TABLE sr_member FROM USER jack@'172.10.1.10'; -

ロールから権限を取り消す。

次の例は、テーブル

sr_memberに対する SELECT 権限をロールexample_roleから取り消します。REVOKE SELECT ON TABLE sr_member FROM ROLE example_role;

ベストプラクティス

マルチサービスアクセス制御

通常、企業所有の StarRocks クラスターは単一のサービスプロバイダーによって管理され、複数のビジネスライン (LOB) を維持しています。それぞれの LOB は 1 つ以上のデータベースを使用します。

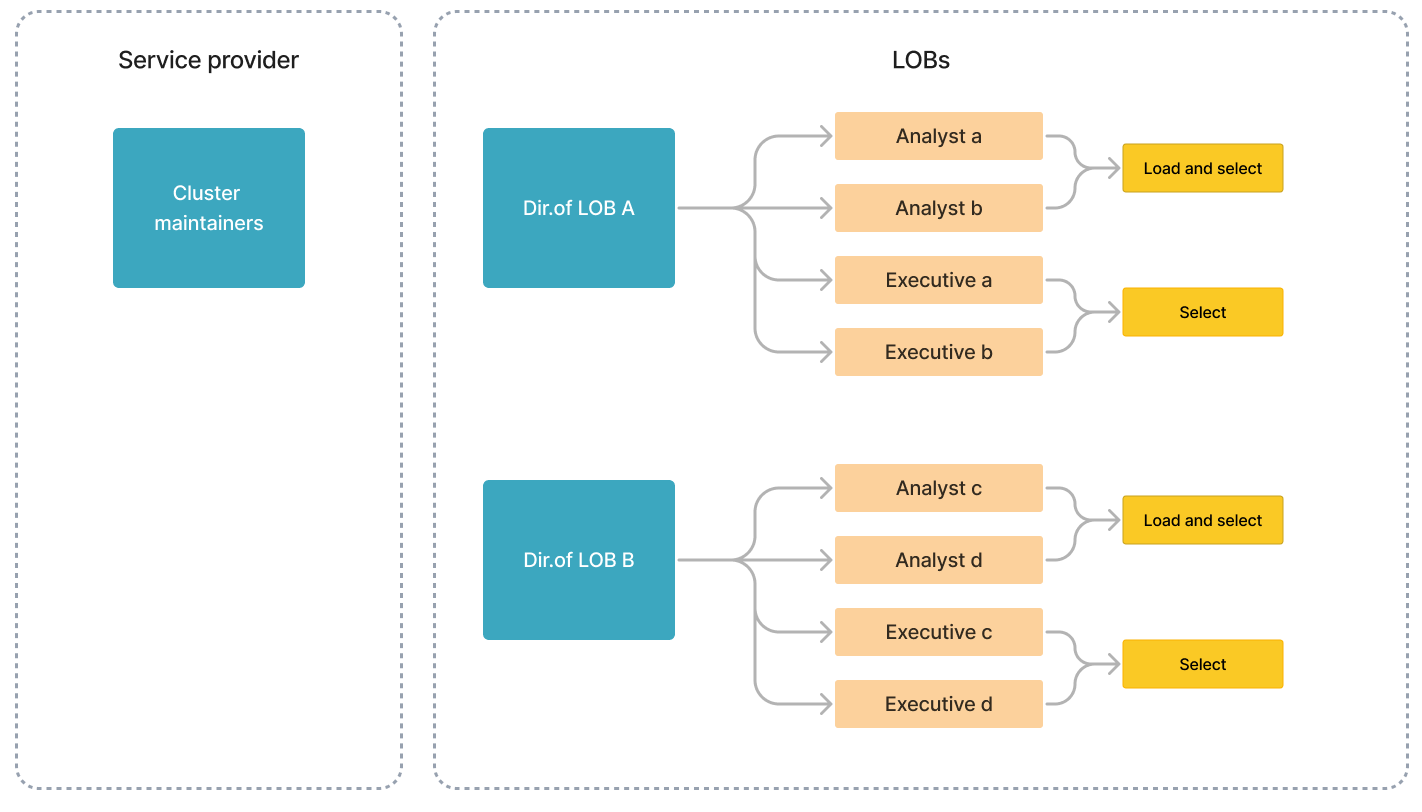

以下に示すように、StarRocks クラスターのユーザーには、サービスプロバイダーと 2 つの LOB (A および B) のメンバーが含まれます。各 LOB は、アナリストとエグゼクティブの 2 つのロールによって運営されています。アナリストはビジネスレポートを生成および分析し、エグゼクティブはレポートを照会します。

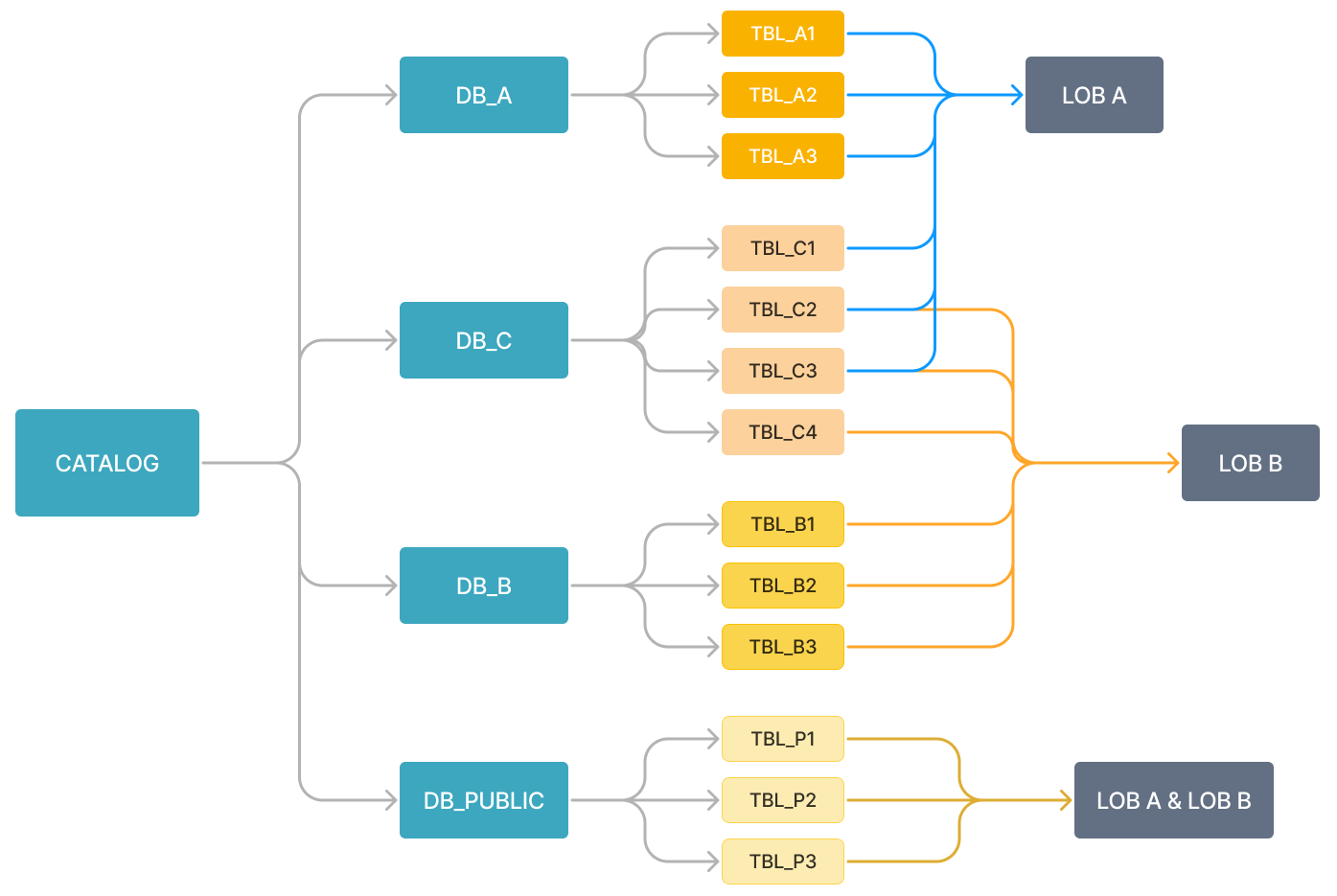

LOB A はデータベース DB_A を独立して管理し、LOB B はデータベース DB_B を管理します。LOB A と LOB B は DB_C の異なるテーブルを使用します。DB_PUBLIC は、両方の LOB のすべてのメンバーがアクセスできます。

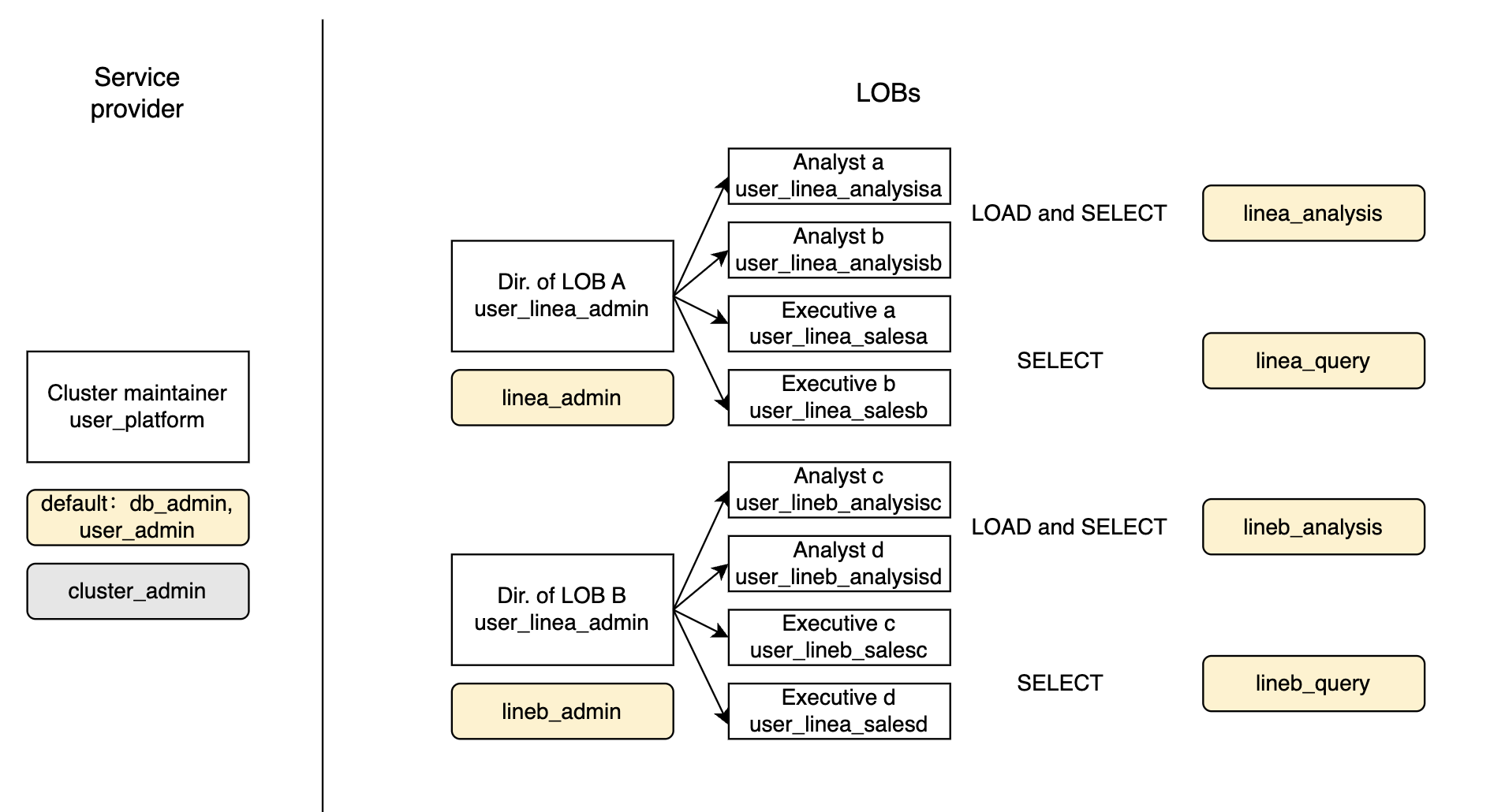

異なるメンバーが異なるデータベースやテーブルで異なる操作を行うため、サービスやポジションに応じてロールを作成し、各ロールに必要な権限のみを適用し、これらのロールを対応するメンバーに割り当てることをお勧めします。以下に示すように:

-

システム定義のロール

db_admin、user_admin、およびcluster_adminをクラスターのメンテナに割り当て、日常のメンテナンスのためにdb_adminとuser_adminをデフォルトロールとして設定し、クラスターのノードを操作する必要があるときに手動でcluster_adminロールを有効にします。例:

GRANT db_admin, user_admin, cluster_admin TO USER user_platform;

ALTER USER user_platform DEFAULT ROLE db_admin, user_admin; -

各 LOB 内の各メンバーのためにユーザーを作成し、各ユーザーに複雑なパスワードを設定します。

-

各 LOB 内の各ポジションのためにロールを作成し、各ロールに対応する権限を適用します。

各 LOB のディレクターには、その LOB が必要とする最大の権限のコレクションと、対応する GRANT 権限(ステートメントで WITH GRANT OPTION を指定することによって)をそのロールに付与します。したがって、彼らはこれらの権限を彼らの LOB のメンバーに割り当てることができます。日常業務で必要な場合は、そのロールをデフォルトロールとして設定します。

例:

GRANT SELECT, ALTER, INSERT, UPDATE, DELETE ON ALL TABLES IN DATABASE DB_A TO ROLE linea_admin WITH GRANT OPTION;

GRANT SELECT, ALTER, INSERT, UPDATE, DELETE ON TABLE TABLE_C1, TABLE_C2, TABLE_C3 TO ROLE linea_admin WITH GRANT OPTION;

GRANT linea_admin TO USER user_linea_admin;

ALTER USER user_linea_admin DEFAULT ROLE linea_admin;アナリストとエグゼクティブには、対応する権限を持つロールを割り当てます。

例:

GRANT SELECT ON ALL TABLES IN DATABASE DB_A TO ROLE linea_query;

GRANT SELECT ON TABLE TABLE_C1, TABLE_C2, TABLE_C3 TO ROLE linea_query;

GRANT linea_query TO USER user_linea_salesa;

GRANT linea_query TO USER user_linea_salesb;

ALTER USER user_linea_salesa DEFAULT ROLE linea_query;

ALTER USER user_linea_salesb DEFAULT ROLE linea_query; -

すべてのクラスター ユーザーがアクセスできるデータベース

DB_PUBLICについては、システム定義のロールpublicにDB_PUBLICに対する SELECT 権限を付与します。例:

GRANT SELECT ON ALL TABLES IN DATABASE DB_PUBLIC TO ROLE public;

複雑なシナリオでは、他の人にロールを割り当ててロールの継承を実現できます。

たとえば、アナリストが DB_PUBLIC のテーブルに書き込みおよびクエリを実行する権限を必要とし、エグゼクティブがこれらのテーブルをクエリすることしかできない場合、public_analysis および public_sales というロールを作成し、関連する権限をロールに適用し、それらをアナリストおよびエグゼクティブの元のロールに割り当てることができます。

例:

CREATE ROLE public_analysis;

CREATE ROLE public_sales;

GRANT SELECT, ALTER, INSERT, UPDATE, DELETE ON ALL TABLES IN DATABASE DB_PUBLIC TO ROLE public_analysis;

GRANT SELECT ON ALL TABLES IN DATABASE DB_PUBLIC TO ROLE public_sales;

GRANT public_analysis TO ROLE linea_analysis;

GRANT public_analysis TO ROLE lineb_analysis;

GRANT public_sales TO ROLE linea_query;

GRANT public_sales TO ROLE lineb_query;

シナリオに基づいてロールをカスタマイズする

ロールをカスタマイズして、権限とユーザーを管理することをお勧めします。以下の例では、一般的なシナリオのいくつかの権限の組み合わせを分類しています。

StarRocks テーブルに対するグローバルな読み取り専用権限を付与する

-- ロールを作成する。

CREATE ROLE read_only;

-- すべてのカタログに対する USAGE 権限をロールに付与する。

GRANT USAGE ON ALL CATALOGS TO ROLE read_only;

-- すべてのテーブルをクエリする権限をロールに付与する。

GRANT SELECT ON ALL TABLES IN ALL DATABASES TO ROLE read_only;

-- すべてのビューをクエリする権限をロールに付与する。

GRANT SELECT ON ALL VIEWS IN ALL DATABASES TO ROLE read_only;

-- すべてのマテリアライズドビューをクエリし、それを使用してクエリを高速化する権限をロールに付与する。

GRANT SELECT ON ALL MATERIALIZED VIEWS IN ALL DATABASES TO ROLE read_only;

さらに、クエリで UDF を使用する権限を付与することができます。

-- すべてのデータベースレベルの UDF に対する USAGE 権限をロールに付与する。

GRANT USAGE ON ALL FUNCTIONS IN ALL DATABASES TO ROLE read_only;

-- グローバル UDF に対する USAGE 権限をロールに付与する。

GRANT USAGE ON ALL GLOBAL FUNCTIONS TO ROLE read_only;

StarRocks テーブルに対するグローバルな書き込み権限を付与する

-- ロールを作成する。

CREATE ROLE write_only;

-- すべてのカタログに対する USAGE 権限をロールに付与する。

GRANT USAGE ON ALL CATALOGS TO ROLE write_only;

-- すべてのテーブルに対する INSERT および UPDATE 権限をロールに付与する。

GRANT INSERT, UPDATE ON ALL TABLES IN ALL DATABASES TO ROLE write_only;

-- すべてのマテリアライズドビューに対する REFRESH 権限をロールに付与する。

GRANT REFRESH ON ALL MATERIALIZED VIEWS IN ALL DATABASES TO ROLE write_only;

特定の external catalog に対する読み取り専用権限を付与する

-- ロールを作成する。

CREATE ROLE read_catalog_only;

-- 対象の catalog に対する USAGE 権限をロールに付与する。

GRANT USAGE ON CATALOG hive_catalog TO ROLE read_catalog_only;

-- 対応する catalog に切り替える。

SET CATALOG hive_catalog;

-- external catalog 内のすべてのテーブルとすべてのビューをクエリする権限を付与する。

GRANT SELECT ON ALL TABLES IN ALL DATABASES TO ROLE read_catalog_only;

external catalog のビューについては、Hive テーブルビューのみクエリできます (v3.1 以降)。

特定の external catalog に対する書き込み専用権限を付与する

Iceberg テーブル (v3.1 以降) と Hive テーブル (v3.2 以降) にのみデータを書き込むことができます。

-- ロールを作成する。

CREATE ROLE write_catalog_only;

-- 対象の catalog に対する USAGE 権限をロールに付与する。

GRANT USAGE ON CATALOG iceberg_catalog TO ROLE read_catalog_only;

-- 対応する catalog に切り替える。

SET CATALOG iceberg_catalog;

-- Iceberg テーブルにデータを書き込む権限を付与する。

GRANT INSERT ON ALL TABLES IN ALL DATABASES TO ROLE write_catalog_only;

特定のデータベースに対する管理者権限を付与する

-- ロールを作成する。

CREATE ROLE db1_admin;

-- 対象のデータベースに対するすべての権限をロールに付与する。このロールは、このデータベース内でテーブル、ビュー、マテリアライズドビュー、UDF を作成できます。また、このデータベースを削除または変更することもできます。

GRANT ALL ON DATABASE db1 TO ROLE db1_admin;

-- 対応する catalog に切り替える。

SET CATALOG iceberg_catalog;

-- このデータベース内のテーブル、ビュー、マテリアライズドビュー、および UDF に対するすべての権限をロールに付与する。

GRANT ALL ON ALL TABLES IN DATABASE db1 TO ROLE db1_admin;

GRANT ALL ON ALL VIEWS IN DATABASE db1 TO ROLE db1_admin;

GRANT ALL ON ALL MATERIALIZED VIEWS IN DATABASE db1 TO ROLE db1_admin;

GRANT ALL ON ALL FUNCTIONS IN DATABASE db1 TO ROLE db1_admin;

グローバル、データベース、テーブル、およびパーティションレベルでバックアップおよびリストア操作を実行する権限を付与する

-

グローバルバックアップおよびリストア操作を実行する権限を付与する:

グローバルバックアップおよびリストア操作を実行する権限により、ロールは任意のデータベース、テーブル、またはパーティションをバックアップおよびリストアできます。これには、SYSTEM レベルでの REPOSITORY 権限、default catalog でのデータベース作成権限、任意のデータベースでのテーブル作成権限、および任意のテーブルでのデータのロードおよびエクスポート権限が必要です。

-- ロールを作成する。

CREATE ROLE recover;

-- SYSTEM レベルでの REPOSITORY 権限を付与する。

GRANT REPOSITORY ON SYSTEM TO ROLE recover;

-- default catalog でデータベースを作成する権限を付与する。

GRANT CREATE DATABASE ON CATALOG default_catalog TO ROLE recover;

-- 任意のデータベースでテーブルを作成する権限を付与する。

GRANT CREATE TABLE ON ALL DATABASES TO ROLE recover;

-- 任意のテーブルでデータをロードおよびエクスポートする権限を付与する。

GRANT INSERT, EXPORT ON ALL TABLES IN ALL DATABASES TO ROLE recover; -

データベースレベルのバックアップおよびリストア操作を実行する権限を付与する:

データベースレベルのバックアップおよびリストア操作を実行する権限には、SYSTEM レベルでの REPOSITORY 権限、default catalog でのデータベース作成権限、任意のデータベースでのテーブル作成権限、任意のテーブルへのデータロード権限、およびバックアップ対象のデータベース内の任意のテーブルからデータをエクスポートする権限が必要です。

-- ロールを作成する。

CREATE ROLE recover_db;

-- SYSTEM レベルでの REPOSITORY 権限を付与する。

GRANT REPOSITORY ON SYSTEM TO ROLE recover_db;

-- データベースを作成する権限を付与する。

GRANT CREATE DATABASE ON CATALOG default_catalog TO ROLE recover_db;

-- テーブルを作成する権限を付与する。

GRANT CREATE TABLE ON ALL DATABASES TO ROLE recover_db;

-- 任意のテーブルにデータをロードする権限を付与する。

GRANT INSERT ON ALL TABLES IN ALL DATABASES TO ROLE recover_db;

-- バックアップ対象のデータベース内の任意のテーブルからデータをエクスポートする権限を付与する。

GRANT EXPORT ON ALL TABLES IN DATABASE <db_name> TO ROLE recover_db; -

テーブルレベルのバックアップおよびリストア操作を実行する権限を付与する:

テーブルレベルのバックアップおよびリストア操作を実行する権限には、SYSTEM レベルでの REPOSITORY 権限、対応するデータベースでのテーブル作成権限、データベース内の任意のテーブルへのデータロード権限、およびバックアップ対象のテーブルからデータをエクスポートする権限が必要です。

-- ロールを作成する。

CREATE ROLE recover_tbl;

-- SYSTEM レベルでの REPOSITORY 権限を付与する。

GRANT REPOSITORY ON SYSTEM TO ROLE recover_tbl;

-- 対応するデータベースでテーブルを作成する権限を付与する。

GRANT CREATE TABLE ON DATABASE <db_name> TO ROLE recover_tbl;

-- データベース内の任意のテーブルにデータをロードする権限を付与する。

GRANT INSERT ON ALL TABLES IN DATABASE <db_name> TO ROLE recover_db;

-- バックアップ対象のテーブルからデータをエクスポートする権限を付与する。

GRANT EXPORT ON TABLE <table_name> TO ROLE recover_tbl; -

パーティションレベルのバックアップおよびリストア操作を実行する権限を付与する:

パーティションレベルのバックアップおよびリストア操作を実行する権限には、SYSTEM レベルでの REPOSITORY 権限、および対応するテーブルでのデータのロードおよびエクスポート権限が必要です。

-- ロールを作成する。

CREATE ROLE recover_par;

-- SYSTEM レベルでの REPOSITORY 権限を付与する。

GRANT REPOSITORY ON SYSTEM TO ROLE recover_par;

-- 対応するテーブルでデータをロードおよびエクスポートする権限を付与する。

GRANT INSERT, EXPORT ON TABLE <table_name> TO ROLE recover_par;